コラム

ゼロから始める Aruba 無線LAN

アクセスポイントの導入(4)PSK+MAC認証をやってみた!

2023.09.01

前回のコラムで無事ClearPassのインストールが完了したので、今回からはClearPassを利用した無線LAN認証をやっていきます。まずは、第1回目のコラムで行った「PSK認証」に「MACアドレス認証」を合わせた「PSK+MAC認証」です!

ClearPassでのMACアドレス認証は設定方法が2パターンあるみたいなので、両方試そうと思います。

MACアドレス(認証)とは

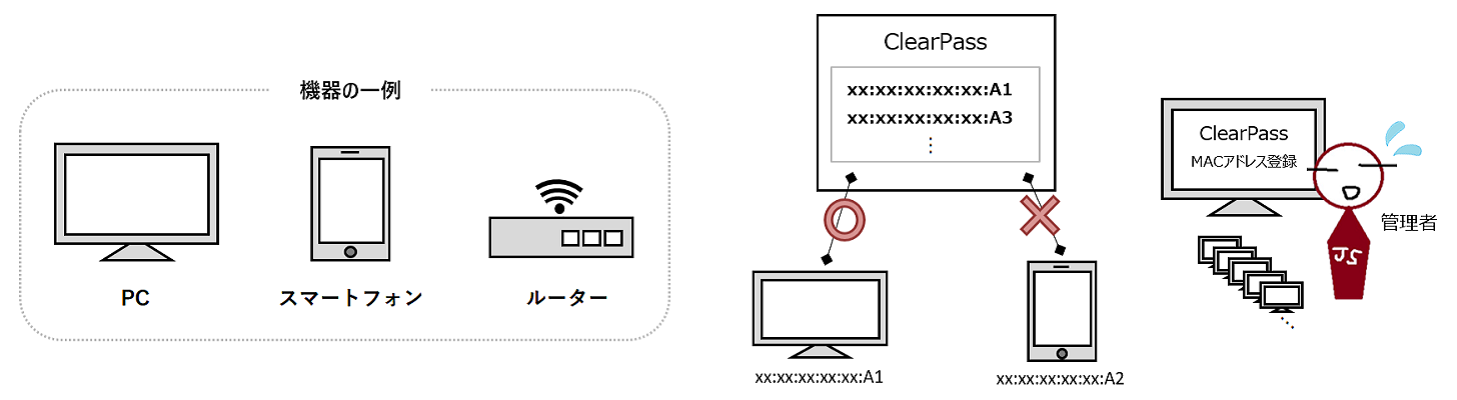

MACアドレスとは、ネットワーク機器やネットワークアダプターに付いている12桁(16進数)で表現される固有の識別番号です。原則として全世界でMACアドレスが重複することはありませんが、MACアドレスを変更できるソフトウエアなどもあるため、厳密には重複することがあります。この識別番号を使用して行う認証を “MACアドレス認証” と言います。MACアドレス認証を利用する場合、利用者は明示的にユーザー名/パスワードなど入力する手間を省けますが、管理者は事前にMACアドレスを登録する必要があるため、少し手間がかかります。

また、数年前からWindows PCやスマートフォン(iPhone,Android)にて、 “ネットワーク接続時にMACアドレスを自動的に変更する機能(ランダムMACアドレス)” が登場しています。登録する際は十分注意し、接続時に利用されるMACアドレスを登録しましょう。

運用支援ツールの開発/提供

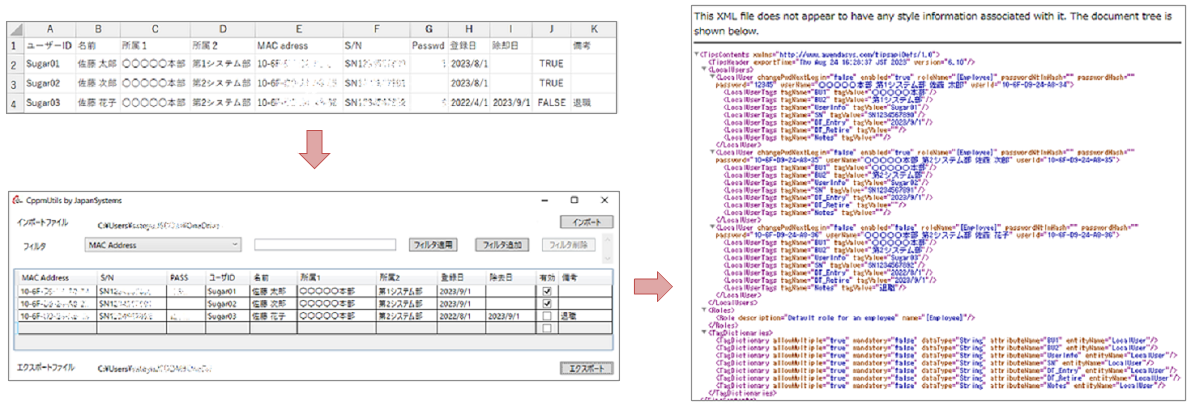

さて、弊社では運用も快適に行えるように運用支援ツールの開発/提供も行っています。

例えばClearPassへユーザー登録(MACアドレス登録)する際、少数であれば1台ずつ手動登録でも良いかと思いますが、数が多くなると時間もかかり、ミスをする可能性が高くなります。一括で登録する方法もありますが、XML形式のファイルを使用する必要があります。難なく扱う人もいると思いますが、なかなか触れる機会がなく慣れていない方も多いのではないでしょうか? そこで、弊社ではXML形式のファイルに変換するツールを開発しました。 ※ 登録するための元データ(CSV形式のファイル)を作成する必要があります。

運用で困っていることなどがあれば、お気軽にご相談ください。

PSK+MAC認証の実装

それではさっそく「PSK+MAC認証」を実装してみようと思います。ClearPassを使用したMACアドレス認証の方法を検索するとよく出てくるのがMACアドレス情報を「ローカルユーザー」として登録し、認証に使用する方法です。もう1つは、MACアドレス情報を「エンドポイント」として登録し、認証に使用する方法です。「ローカルユーザー」を使用するのが王道なのかもしれませんが、今回は両方行ってみます。

第1回コラムと同様の機材と、前回のコラムで完成したClearPassを用意します。

※ アクセスポイントの初期設定は完了しているものとします。

≪実装準備≫

アクセスポイント :Aruba iAP-505

PoEスイッチ :Aruba 1930 8G 2SFP 124W Switch

LANケーブル :Cat-6

認証サーバー :ClearPass(ClearPass Policy Manager:CPPM)

≪PSK+MAC認証の実装≫

①アクセスポイントの設定

1.PoEスイッチに電源を入れ、PoEスイッチとアクセスポイントをLANケーブルでつなぎます。

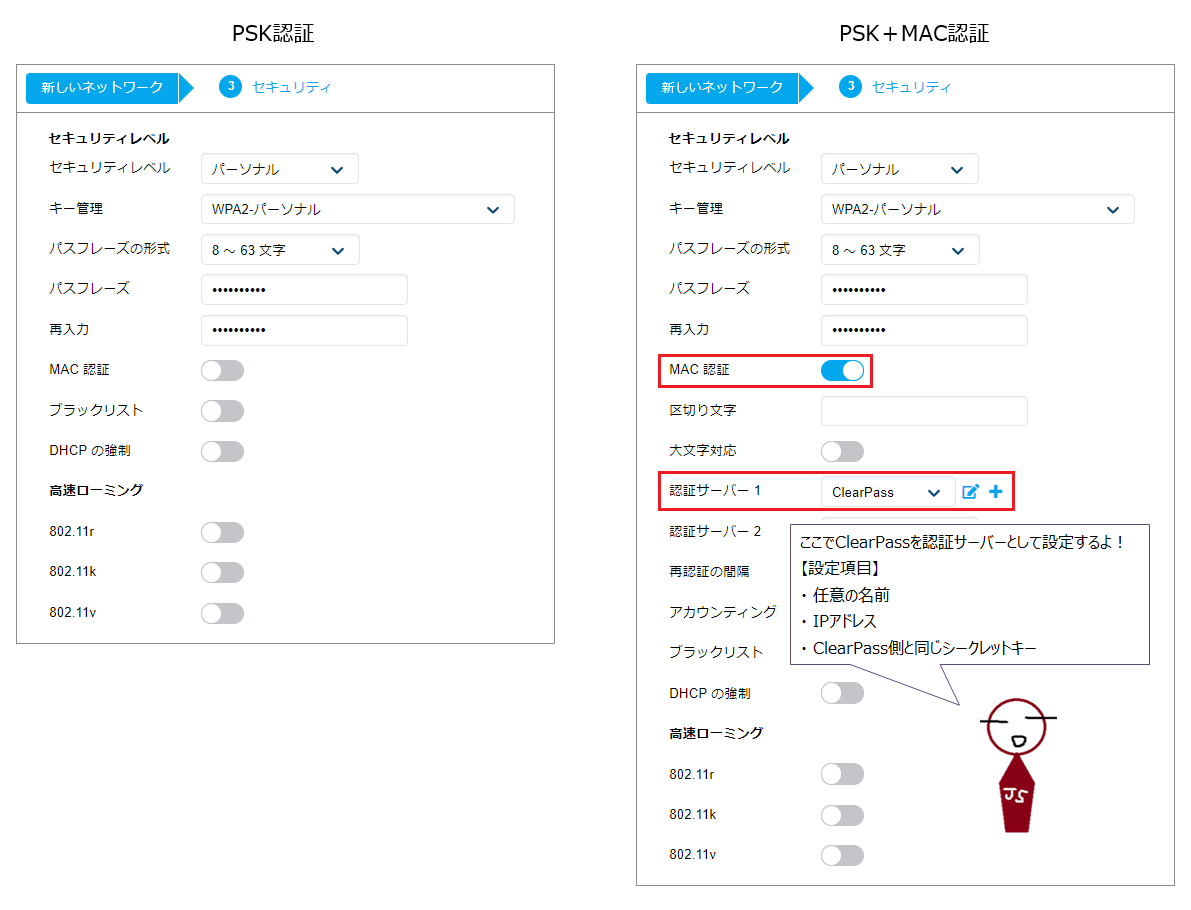

2.アクセスポイントが起動したらログインし、[設定]>[ネットワーク]にて新規SSIDを作成します。

※ PSK認証用のSSIDとはセキュリティ設定の部分が異なります。

3.パソコンやスマートフォンにて利用可能なネットワークとして作成したSSID名が表示されることを確認します。

②ClearPassの設定

1.任意のWEBブラウザでClearPassに接続し、「ClearPass Policy Manager(CPPM)」にログインします。

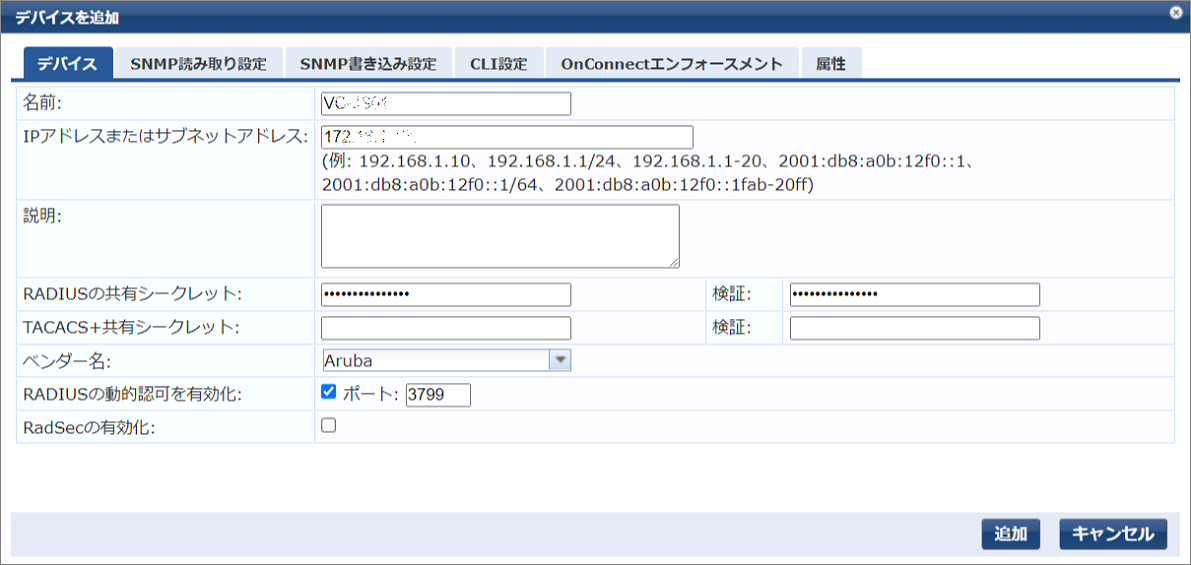

2.[構成]>[ネットワーク]>[デバイス]にて利用するアクセスポイントを登録します。 ※初回必須

アクセスポイントのVCの設定で “ダイナミック RADIUS プロキシが有効” な場合はVCのみ登録でOK!

残念ながら “無効” の場合は、接続対象のアクセスポイントを1つずつ登録していきましょう。

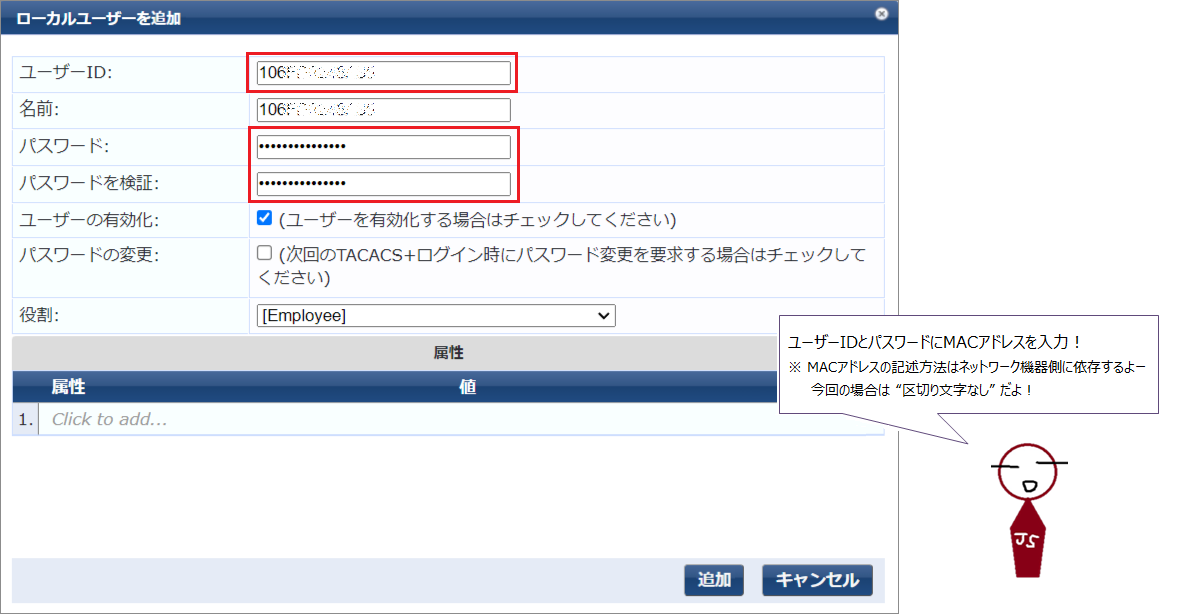

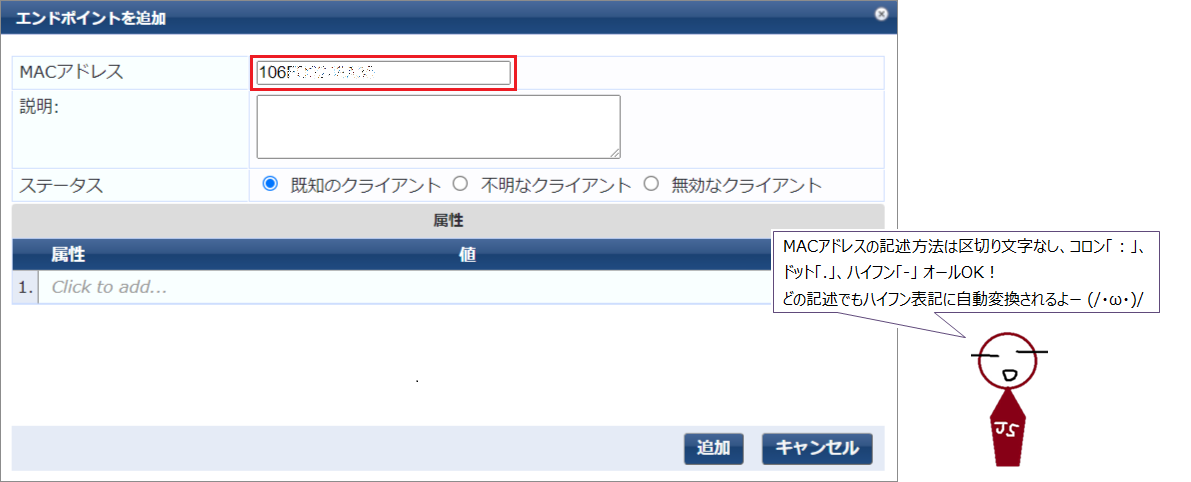

3.MACアドレス情報を登録します。 ※2通りの登録方法があります!

ローカルユーザー:[構成]>[ID]>[ローカルユーザー]

エンドポイント:[構成]>[ID]>[エンドポイント]

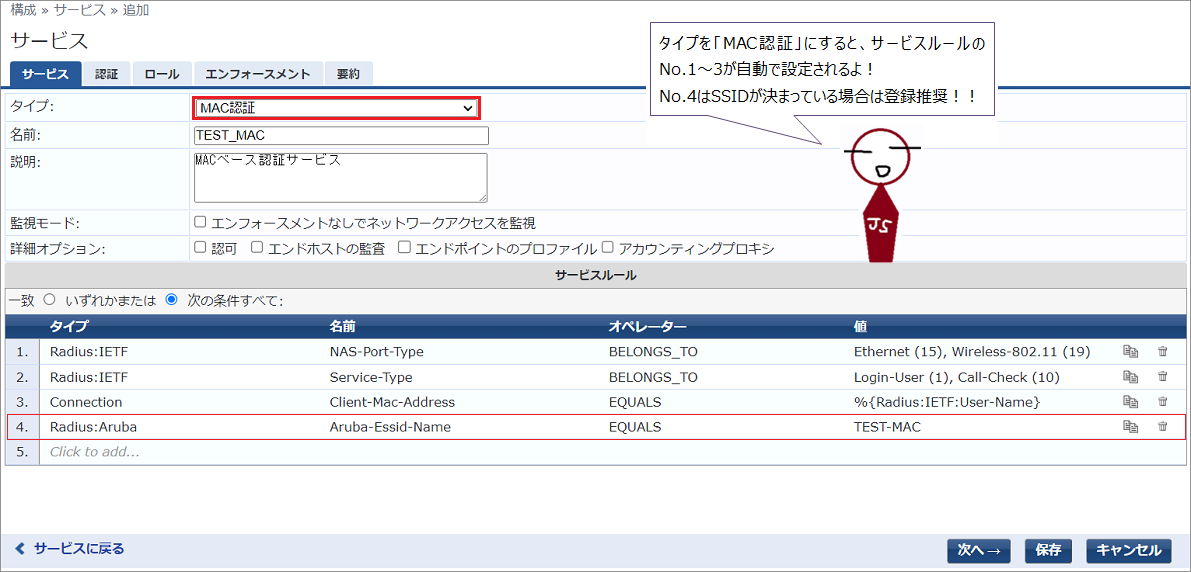

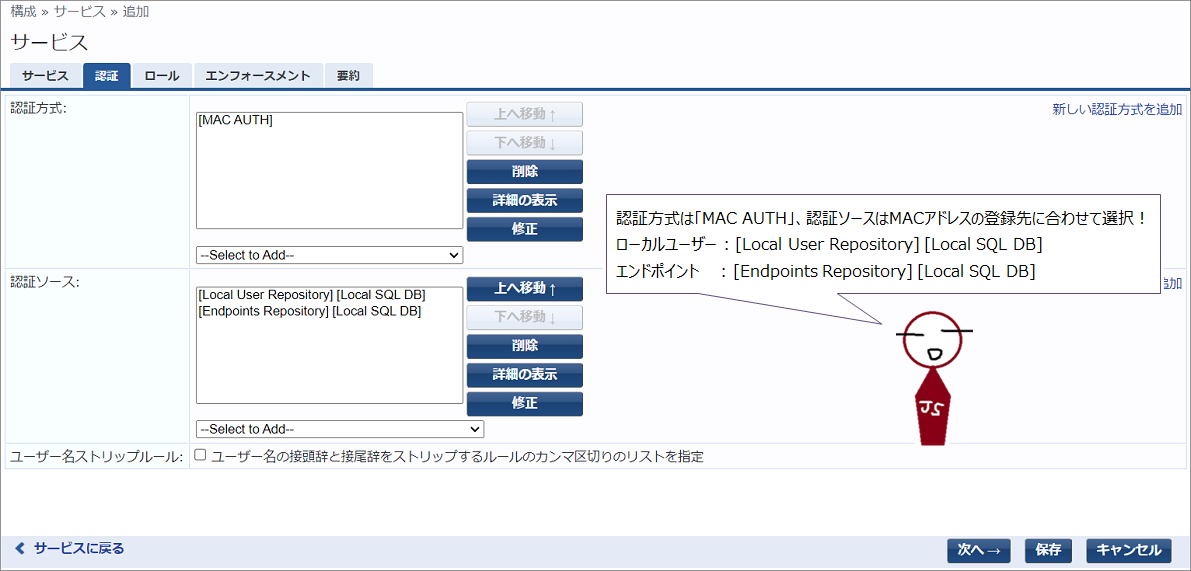

4.[構成]>[サービス]にてPSK+MAC認証用のサービスを作成します。 ※「ロール」「エンフォースメント」はデフォルトでOK

4.[構成]>[サービス]にてPSK+MAC認証用のサービスを作成します。 ※「ロール」「エンフォースメント」はデフォルトでOK

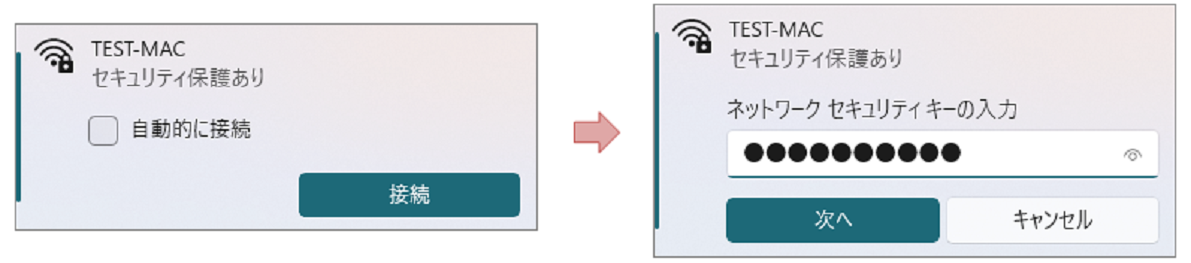

③無線LANへの接続

1.パソコンやスマートフォンにて今回作成したSSIDを選択、PSK認証のパスワードを入力します。

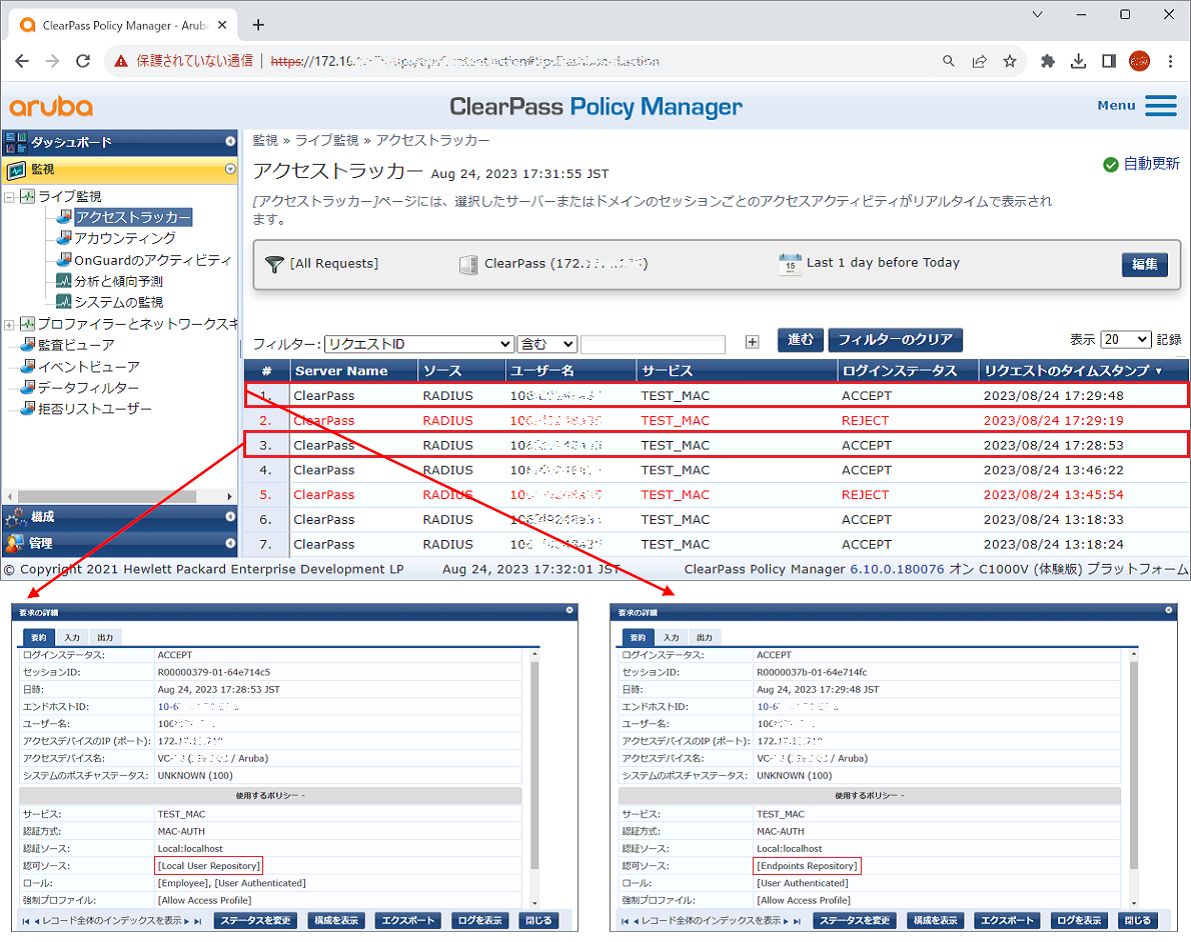

2.「接続済み」を確認したら、再度ClearPassの「ClearPass Policy Manager(CPPM)」にログインします。

3.[監視]>[ライブ監視]>[アクセストラッカー]にて接続できていること(ログインステータス:ACCEPT)を確認します。

※ ClearPassと通信できていないとアクセストラッカーに情報は載ってきません。

ClearPassを使うので手数は増えますが、簡単に「PSK+MAC認証」を実現できました。PSK認証よりはセキュリティを強めることができたけど、初めに書いた通り、MACアドレスは変更できてしまうので、悪意ある人になりすましされてしまう可能性があります。そこで、次回のコラムはさらにセキュリティの強い「EAP-PEAP認証」をやりたいと思います。

では、また次回コラムでお会いしましょう!気になることなどあれば、気軽にお問い合わせください。

- - -

MACアドレスの登録方法が2パターンあったが違いは何だろう…設定時の項目や接続結果を比べると役割・ロールが異なっていました!

ローカルユーザーの場合は役割(ロール)の設定が必須になりますが、エンドポイントの場合は必須ではありません。また、エンドポイントにて役割を設定する場合は、エンドポイントの登録画面で「属性」に情報追加(属性:role , 値:Employee 等)、今回作成した「サービス」の内容も変更する必要がありました。ローカルユーザーを使用した方が簡単に実現できるから、こちらの手順が多いのかな?

関連コラム

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(1)PSK・WEB認証をやってみた!

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(2)ClearPassのインストール(前編)

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(3)ClearPassのインストール(後編)

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(4)PSK+MAC認証をやってみた!

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(5)証明書認証をやってみた!

- ゼロから始める Aruba 無線LAN コーヒーブレイク(1)アクセスポイントから電波がでない!?

- ゼロから始める Aruba 無線LAN コーヒーブレイク(2)アクセスポイントが正常稼働しない!?

- ゼロから始める Aruba 無線LAN Aruba CentralでWLAN認証(1)Cloud Authやってみた(準備編)

- ゼロから始める Aruba 無線LAN Aruba CentralでWLAN認証(2)Cloud Authやってみた(設定編)

- ゼロから始める Aruba 無線LAN Aruba CentralでWLAN認証(3)Cloud Authやってみた(接続編)

ソリューション概要

導入事例

プライバシーポリシーをご確認いただき、同意した上でお問合せフォームにてお問合せ下さい。